SMB over QUIC — это новая возможность в Windows Server 2025, которая позволяет настроить защищённый доступ к файловому шару Windows через Интернет без использования VPN (ранее доступна только в Windows Server 2022 Azure Edition). Раньше для удалённого доступа к файлообменным серверам SMB требовалось развёртывать дополнительное решение VPN или RDS. Теперь с SMB over QUIC вы можете безопасно подключаться к файловому серверу напрямую из ненадёжных и публичных сетей.

- Соединение между SMB-сервером и пользователем защищено шифрованием TLS 1.3 с использованием сертификатов. Аутентификация пользователя происходит внутри защищённого TLS-туннеля.

- Вместо привычного TCP-порта 445 используется UDP/443.

- QUIC — современный транспортный протокол с улучшенной производительностью и устойчивостью к нестабильным сетевым каналам, включая новый алгоритм сжатия.

- С помощью QUIC Client Access Control можно ограничить доступ к файловому серверу клиентам по сертификатам.

- Внутри TLS-туннеля используется SMB версии 3.1.1.

SMB over QUIC часто называют SMB VPN из-за возможности удалённым пользователям безопасно получить доступ к корпоративному файловому серверу через Интернет без дополнительного VPN.

Рассмотрим, как расшарить папку на файловом сервере Windows Server 2025 через SMB over QUIC и обеспечить безопасный доступ с клиентов с аутентификацией по сертификатам. Для настройки SMB over QUIC можно использовать Windows Admin Center (WAC) и PowerShell.

Настройка сервера файлов с поддержкой SMB over QUIC в Windows Server 2025

Для начала сконфигурируем файловый сервер Windows Server 2025 с поддержкой SMB over QUIC. Хотя предпочтительно наличие домена Active Directory, SMB over QUIC можно настроить и в рабочей группе с локальными учётными записями.

Вам понадобится SSL-сертификат с полным доменным именем сервера в поле Subject Alternative Name (SAN). Можно использовать сертификат от внешнего центра сертификации, в том числе Let’s Encrypt, сертификат от внутреннего CA или самоподписанный сертификат (последний вариант допустим, но не рекомендуется). В поле Enhanced Key Usage (EKU) сертификата должен быть указан Server Authentication.

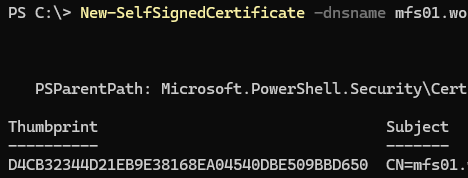

В этом примере я использую сценарий с самоподписанным сертификатом на сервере. Создадим самоподписанный сертификат для FQDN файлового сервера.

$todaydate = Get-Date

$add3year = $todaydate.AddYears(3)

New-SelfSignedCertificate -dnsname mfs01.woshub.com -notafter $add3year -CertStoreLocation cert:\LocalMachine\My

Выбираем сертификат по отпечатку:

$cert=Get-ChildItem -Path "Cert:\LocalMachine\My" | Where-Object Thumbprint -eq D4CB32344D21EB9E38168EA04540DBE509BBD650

Привязываем сертификат к SMB серверу QUIC.

New-SmbServerCertificateMapping -Name mfs01.woshub.com -Thumbprint $cert.Thumbprint -StoreName My

Включаем поддержку SMB over QUIC на файловом сервере.

Set-SmbServerConfiguration -EnableSMBQUIC $true

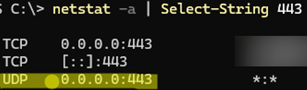

Проверяем, что SMB сервер слушает UDP порт 443.

netstat -a | Select-String 443

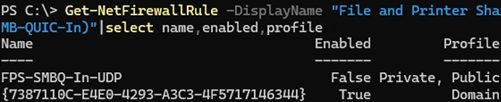

Для доступа к файлохранилищу по SMB QUIC необходимо включить соответствующие правила в брандмауэре Windows Defender:

Get-NetFirewallRule -DisplayName "File and Printer Sharing (SMB-QUIC-In)"|select name,enabled,profile

По умолчанию доступ по SMB QUIC разрешён в профиле Domain, а в профилях Private и Public — запрещён (включите необходимые правила в зависимости от вашей среды).

Настройка подключения SMB over QUIC на клиентском компьютере

Далее сконфигурируем подключение к SMB-шаре через QUIC на клиенте (поддерживаемые ОС: Windows 11, Windows Server 2025 и Linux с Samba версии 4.23 и выше. Windows 10 не поддерживает QUIC).

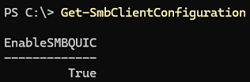

Проверим, включена ли поддержка SMB over QUIC на клиенте Windows 11:

Get-SmbClientConfiguration | select EnableSMBQUIC

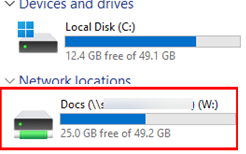

Теперь можно смонтировать сетевой диск с файлового сервера через PowerShell с помощью cmdlet New-SmbMapping:

New-SmbMapping -LocalPath W: -RemotePath \\mfs01.woshub.com\Docs -TransportType QUIC

Или через команду net use:

net use W: \\mfs01.woshub.com\Docs /TRANSPORT:QUIC

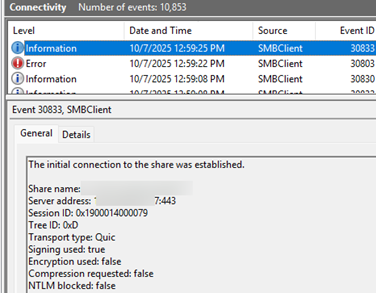

Чтобы убедиться, что для подключения к шару использовался транспорт QUIC, проверьте в журнале событий клиента Event ID 30832 (Event Viewer → Applications and Services Logs → Microsoft → Windows → SMBClient → Connectivity):

Initial connection to the share was established. Share name: \xxxxx Server address: xxxxxxx:443 Session ID: 0x1900014000079 Tree ID: 0xD Transport type: Quic Signing used: true

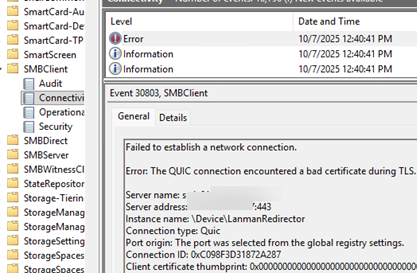

Если в журнале видите Event ID 30803, скорее всего клиент не доверяет серверному сертификату или он не установлен.

Failed to establish a network connection. Error: The QUIC connection encountered a bad certificate during TLS.

Ограничение доступа к серверу SMB QUIC клиентам с помощью Client Access Control

Чтобы разрешить подключение к серверу только клиентам с необходимыми сертификатами, можно использовать правила Client Access Control. Включите обязательную аутентификацию клиентов по сертификату для подключений к файловому серверу:

Set-SmbServerCertificateMapping -Name mfs01.woshub.com -RequireClientAuthentication $true

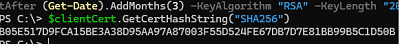

Создадим на клиенте самоподписанный сертификат, действительный 3 месяца:

$clientCert = New-SelfSignedCertificate -DnsName mfs01.woshub.com -CertStoreLocation "Cert:\LocalMachine\My" -NotAfter (Get-Date).AddMonths(3) -KeyAlgorithm "RSA" -KeyLength "2048"

Привяжем этот сертификат на клиенте для подключения к корпоративному файловому серверу:

New-SmbClientCertificateMapping -Namespace mfs01.woshub.com -Thumbprint $clientCert.Thumbprint -Store My

Получим SHA-256 хэш клиентского сертификата:

$clientCert.GetCertHashString("SHA256")

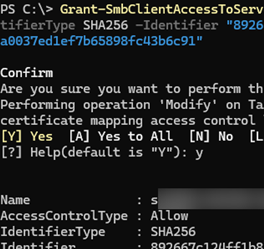

Разрешим подключение клиентам с этим сертификатом на SMB сервере по SHA-256 хэшу:

Grant-SmbClientAccessToServer -Name mfs01.woshub.com -IdentifierType SHA256 -Identifier "B05E517D9FCA15BE3A38D95AA97A87003F55D524FE67DB7D7E81BB99B5C1D50B"

Для просмотра всех правил Client Access Control на сервере:

Get-SmbClientAccessToServer -Name mfs01.woshub.com

Или можно разрешить подключения с сертификатами от конкретного издателя (указан в формате X.500). Сервер SMB должен доверять корневым и промежуточным сертификатам этого CA:

Grant-SmbClientAccessToServer -Name mfs01.woshub.com -IdentifierType ISSUER -Identifier "<subject name>"

Включите аудит событий аутентификации по сертификату (Applications and Services Logs\Microsoft\Windows\SMBServer\Audit):

Set-SmbServerConfiguration -AuditClientCertificateAccess $true

В результате к вашему серверу SMB смогут подключаться только клиенты с допустимыми сертификатами.

Особенности безопасности SMB over QUIC

При SMB over QUIC весь SMB-трафик, включая аутентификацию, полностью шифруется. Если контроллер домена недоступен для аутентификации клиента, вместо Kerberos будет использован NTLMv2. При этом шифрование защищает NTLM-аутентификацию от перехвата злоумышленниками, обеспечивая сохранность учетных данных и процесса аутентификации внутри зашифрованного QUIC канала.

Ограничения протокола SMB over QUIC

Одним из недостатков SMB over QUIC является отсутствие поддержки устаревших SMB-клиентов, в том числе Windows 10 и всех ранних версий, а также Samba до версии 4.23.