Отключение NTLMv1 в Windows 11 24H2 и Windows Server 2025: что нужно знать

В рамках отказа от устаревших и небезопасных протоколов Microsoft с версии Windows 11 24H2 и Windows Server 2025 убрала поддержку протокола аутентификации NTLMv1. Теперь компания рекомендует использовать более безопасные альтернативы, такие как Kerberos. В дальнейшем планируется также отключение NTLMv2 в будущих версиях Windows.

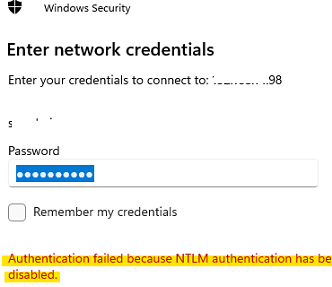

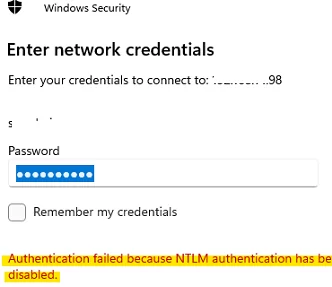

Если пользователь попытается подключиться к удалённому компьютеру или NAS-устройству, поддерживающему лишь NTLMv1, появится сообщение об ошибке:

Authentication failed because NTLM authentication has been disabled

В журнале событий (Event Viewer) при этом можно обнаружить записи типа:

ERROR_NTLM_BLOCKED Error code: 1937 (0x791) Authentication failed because NTLM authentication has been disabled.

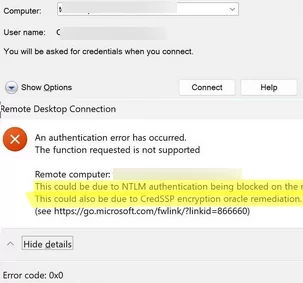

Также при попытке подключиться по RDP к доменному устройству с Windows 11 24H2 с компьютера в рабочей группе может возникнуть ошибка:

An authentication error has occurred. The function requested is not supported. This could be due NTLM authentication being blocked on the remote computer. This also be due to CredSSP encryption oracle remediation.

Отсутствие поддержки NTLMv1 может вызвать трудности с подключением к устройствам, которые работают только с этой устаревшей версией аутентификации, особенно с сетевыми дисками, смонтированными с NAS Synology и TrueNAS. Чтобы продолжить их использование в Windows 11, нужно обновить прошивку и настроить устройство на использование NTLMv2 или более нового протокола.

Аудит использования NTLMv1 в средах Windows

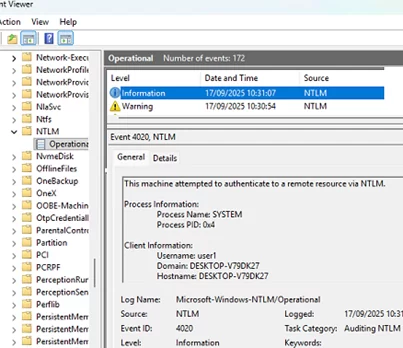

В Windows 11 24H2 и Windows Server 2025 появилась возможность расширенного аудита событий NTLM аутентификации. Соответствующие записи создаются в журнале событий по пути Event Viewer → Applications and Services Logs → Microsoft → Windows → NTLM → Operational.

Детали таких событий включают:

- Пользователя и процесс, пытавшийся использовать NTLM-аутентификацию;

- Версию использованного протокола NTLM;

- Имя и/или IP-адрес удаленного устройства, запрашивавшего NTLM-аутентификацию.

В моём примере журнал содержит информационные сообщения о работе с разрешённым NTLMv2 и предупреждения при попытках использовать устаревший NTLMv1.

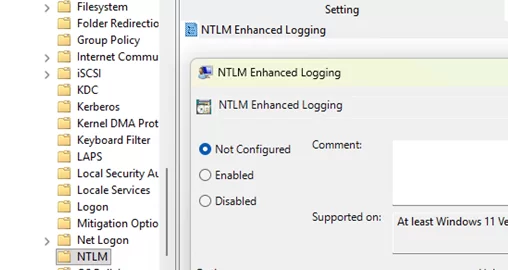

Аудит использования NTLM включён по умолчанию. Его можно отключить через параметр NTLM Enhanced Logging в редакторе групповой политики (GPO) (Административные шаблоны → Система → NTLM).

Для контроллеров домена Active Directory этот параметр называется Log Enhanced Domain-wide NTLM Logs.

Следует отметить, что NTLMv1 всё еще может использоваться в некоторых устаревших криптографических алгоритмах Windows, например, в MS-CHAPv2 в AD-домене. Microsoft рекомендует включить на устройствах функцию Credential Guard для защиты таких наследуемых протоколов с использованием NTLMv1.

Microsoft представила дорожную карту по отключению NTLMv1 на устройствах, где Credential Guard отключён, постепенно внедряя аудит и запрет на использование этого протокола начиная с Windows 11 24H2 и Windows Server 2025 для повышения безопасности и отказа от устаревших протоколов.

Согласно дорожной карте:

- Аудит использования NTLMv1 был включён в августе 2025 (Event ID: 4024);

- Изменения будут реализованы в Windows Server 2025 в ноябре 2025;

- В октябре 2026 Microsoft переключит режим с аудита на полное применение, установив по умолчанию блокировку использования учётных данных, основанных на NTLMv1, для Single Sign-On на устройствах с неподключённым параметром вручную. Это будет достигнуто путём изменения значения реестра BlockNtlmv1SSO (

HKLM\SYSTEM\currentcontrolset\control\lsa\msv1_0) с 0 (аудит) на 1 (принудительное применение).

Блокировка NTLM в SMB в Windows

Ещё одно нововведение в Windows 11 (начиная с версии 24H2) и Windows Server 2025 касается использования NTLM для аутентификации по протоколу SMB. Теперь клиентскую часть SMB можно настроить на полное отключение NTLM при подключениях к удалённым сетевым папкам и принтерам.

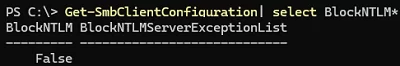

Для полной блокировки NTLM на SMB клиенте выполните команду:

Set-SMbClientConfiguration -BlockNTLM $true

Или можно заблокировать NTLM для конкретного смонтированного сетевого диска:

New-SmbMapping -RemotePath \\srv1\shared -BlockNTLM $true

или

NET USE \\srv1\shared /BLOCKNTLM

Это предотвращает откат клиента SMB к устаревшему NTLM после того, как была согласована аутентификация через SPNEGO и предпочтён более безопасный Kerberos (например, в случае подключения к сетевому ресурсу по IP вместо полных DNS-имен или при использовании локальной учётной записи).

Чтобы разрешить NTLM только для отдельных устройств, можно добавить их адреса в список исключений:

Set-SmbClientConfiguration -BlockNTLMServerExceptionList "192.168.123.12,*.woshub.com"

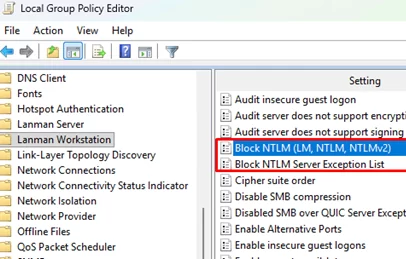

Эти настройки также доступны через групповые политики в разделе Конфигурация компьютера → Административные шаблоны → Сеть → Lanman Workstation:

- Block NTLM (LM, NTLM, NTLMv2)

- Block NTLM Server Exception List

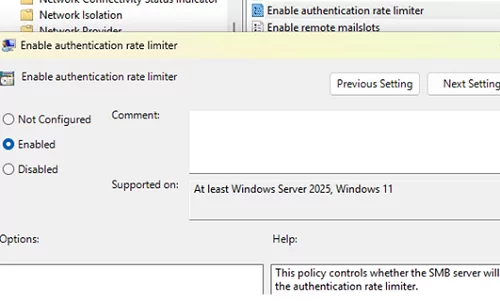

Также появилась новая опция групповой политики, позволяющая ограничить интервал времени между неудачными попытками NTLM-аутентификации при доступе к сетевым папкам. Параметр называется Enable authentication rate limiter (Конфигурация компьютера → Административные шаблоны → Сеть → Lanman Server). Эта опция защитит SMB-сервер от атак перебором и словарных атак, вводя задержку в 2 секунды (2000 мс) между неудачными попытками в аутентификации, существенно замедляя злоумышленников.